Febbraio 26th, 2017 by lucha

“Prima del tornello c’è un ‘degrado’ utile solo a imporre

repressione e militarizzazione.

Dopo il tornello ci sono soluzioni condivise dal basso

sulla gestione dei territori”

Francesca

“The moral order is engineered into their lives

along with the speed limits and the security systems”

J.G. Ballard (Super-Cannes, chapter 29)

di CtrlPlus & Policeonmyback

Nell’agosto del 1980 Langdon Winner si aggirava a piedi, dio solo sa perché, lungo la XX Avenue, una delle tante strade che collegano Long Island con gli altri distretti di New York. Giunto all’altezza della Columbus Street, affaticato per il gran caldo che da sempre caratterizza le estati della grande mela, decise di cercare un po’ di ristoro all’ombra di un ponte rialzato che sovrastava, tagliandola perpendicolarmente, la strada lungo cui stava passeggiando. Tanta era l’afa che i vestiti gli si incollavano addosso, provocandogli un senso di spossatezza che gli aveva reso necessario un prolungamento della sosta. Mentre si godeva la frescura appoggiato ad un muro, incredibilmente pulito per una New York dove il writing era già diventato una delle contro-culture giovanili più in voga, si rese conto che qualcosa non andava. Era fermo nello stesso punto da almeno un quarto d’ora e davanti ai suoi occhi continuavano a sfilare, una dopo l’altra, automobili di diverse marche e modelli: una Lamborghini rosso fiammante guidata da un tizio allampanato che tornava a casa dal lavoro, una Station Wagon su cui viaggiava la tipica famigliola americana (mamma, papà, tre pargoli rompicoglioni e l’immancabile Golden Retriever, il cui muso dall’aria stolida sporgeva ciondolante dal finestrino posteriore), una coppia di placidi pensionati, talmente su di peso che le loro terga occupavano quasi per intero i sedili anteriori della Pontiac GTO 400 di cui erano alla guida. Sedili che, per inciso, erano stati progettati per ospitare dalle tre alle quattro persone.

A colpire Langdon però, non fu tanto questa sfilata di umanità varia, decisamente bianca e benestante, quanto il fatto che, nonostante le lancette continuassero a scorrere sul quadrante del suo orologio da polso, ancora nessun mezzo pubblico aveva fatto capolino all’orizzonte di quel viale trafficato. Sebbene quel giorno non fossero previsti scioperi – la sua condizione di squattrinato dottorando alla New York State University non gli consentiva di avere una macchina tutta sua e, anche per questo motivo, seguiva con particolare attenzione le lotte del sindacato dei trasporti – gli autobus sembravano essersi volatilizzati da quella zona di New York. Incuriosito da quell’inusuale circostanza, Langdon dimenticò il caldo che fino a pochi istanti prima lo aveva attanagliato e iniziò a costeggiare la fiancata del ponte. Percorsi a piedi un paio di isolati, incontrò una seconda strada che scorreva sottostante all’arcata del manufatto. Rimase in attesa per una buona ventina di minuti eppure, anche questa volta, non fu in grado di scorgere all’orizzonte il profilo giallo tipico degli autobus dell’epoca, ma solo vetture dall’aspetto costoso che trasportavano l’élite cittadina verso le loro altrettanto costose abitazioni.

Read the rest of this entry »

Posted in Cronache_Terrestri | Comments Closed

Gennaio 29th, 2017 by cavallette

[English version below]

Nelle ultime settimane abbiamo aggiornato l’infrastruttura di Autistici/Inventati, concentrandoci in particolare sul servizio di instant messagging Jabber/XMPP. L’obiettivo era permettervi di usare Jabber su dispositivi mobili, offrendo un’alternativa ai sistemi più diffusi, che sono centralizzati, appartengono spesso a grandi aziende e sono quindi esposti a misure censorie e repressive. Inoltre abbiamo scritto nuovi manuali per facilitare la configurazione di nuovi client per il nostro server Jabber.

Dettagli tecnici e nuove funzionalità

Read the rest of this entry »

Posted in Comunicati, home page, Nuovi_Arrivi, Paranoia | 1 Comment »

Novembre 28th, 2016 by

Una compagna scomparsa qualche anno fa – Susan Leigh Star, filosofa

femminista statunitense e profonda conoscitrice dei processi sociali che

innervano il divenire della tecnologia – era solita introdurre i suoi

studenti allo studio delle infrastrutture digitali, ricordando loro una

delle regole auree che ne governano l’evoluzione. “Non c’è

infrastruttura dove tecnica, organizzazione e cultura non si intreccino e influenzino vicendevolmente. Se uno di questi tre elementi viene meno, l’infrastruttura stessa è destinata a scomparire e con essa le forme di vita che attorno vi sono germogliate“.

Niente di più vero, anche per Autistici/Inventati.

Abbiamo passato 15 anni a provare a tenere Internet libera, per

passione, per divertimento, a volte per rabbia. E questi 15 anni non

sarebbero mai stati possibili senza le relazioni, costruite giorno per

giorno, con singoli e collettivi che con noi hanno condiviso

un’attitudine: l’uso della rete e delle tecnologie come supporto alle

lotte sociali e alle pratiche di autogestione. Veniamo dai centri

sociali, a cui pensiamo di aver dato tanto e da cui crediamo di aver

ricevuto ancora di più. E’ li che abbiamo imparato il valore della

condivisione e della sperimentazione, li abbiamo incontrato compagn* di

viaggio con cui abbiamo scambiato idee ed intessuto progetti. Parecch*

di quest*, li abbiamo conosciuti all’XM24 di Bologna e ce li siamo poi

ritrovati a fianco in tante occasioni.

Erano con noi sulle barricate a Genova nel 2001, durante gli hackmeeting

(come quello stratosferico del 2014, ospitato proprio da XM), durante i

Kaos Tour. Oppure, quando la nostra cassa piangeva e, senza che ci fosse

neppure bisogno di chiedere, arrivavano generose donazioni che ci

permettevano di mandare avanti tutta la baracca. Donazioni grazie alle quali siamo ancora in grado di dare ad utenti di tutto il mondo

strumenti di comunicazione autonomi, orientati alla privacy, l’anonimato

e la sicurezza.

Crediamo però che l’importanza di XM24 vada molto oltre l’apporto che

questo spazio ha saputo dare alla scena hacker e mediattivista italiana

negli anni. Viviamo in un momento storico dove i concetti di fiducia e

sicurezza – concetti senza cui non vi può essere alcuna idea di

società o comunità – vengono sempre più pericolosamente appiattiti su

un’identitarismo che rifiuta ogni differenza, e fa da apripista a forme

di organizzazione sociale fondate su pratiche razziste, xenofobe e

sessite. XM24, e la sua storia lo dimostra, rappresenta un antidoto

importante a tutto questo.

Per questo motivo, riteniamo NON ACCETTABILE la proposta di sgombero (o ricollocazione) avanzata dall’amministrazione comunale di Bologna.

Lunga vita ad XM24.

Uscite dalla fottuta Internet e scendete con noi in strada a difenderlo.

Collettivo A/I

Posted in Comunicati | 1 Comment »

Aprile 6th, 2016 by lucha

Aggiornamento: lavori terminati, tutto dovrebbe essere tornato alla normalità.

Update: maintenance is over, everything should be back to normal.

Read the rest of this entry »

Posted in Avvisi, Problemi_Tecnici | Comments Closed

Aprile 1st, 2016 by admin

[English version below]

Con grande gioia vi annunciamo un altro passo avanti negli strumenti che mettiamo a disposizione per una comunicazione libera e autonoma.

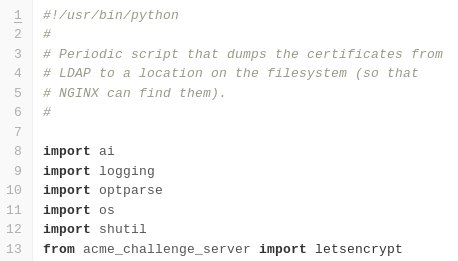

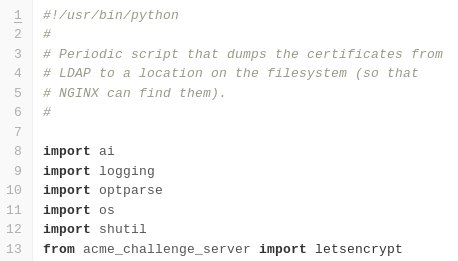

tl;dr: grazie a Let’s Encrypt la CA non serve più!

… che poi vorrebbe dire: avete presenti quei messaggi inquietanti che vi mandava il vostro browser quando aprivate le pagine di A/I e di Noblogs? Be’, quella storia è finita! Ora potete andare a festeggiare, oppure continuare a leggere le nostre spiegazioni più sotto (noi vi raccomandiamo la seconda opzione…). Ma soprattutto ricordate: se continuate a ricevere messaggi inquietanti, stavolta vale la pena di preoccuparsi.

Come sapete, i nostri servizi online supportano – o in certi casi richiedono – l’uso di SSL, un sistema crittografico basato sulla distribuzione di certificati che garantiscono una connessione sicura ai vari server. L’integrità di questi certificati è fondamentale e non abbiamo mai accettato di partecipare al sistema di distribuzione commerciale dei certificati SSL; questo avrebbe significato mettere il rapporto di fiducia tra noi e i nostri utenti nelle mani di soggetti di cui non ci si può fidare: stati, forze “dell’ordine”, aziende il cui solo fine è il profitto.

Perciò finora abbiamo gestito la cosa autonomamente con una nostra Autorità di Certificazione (CA). Il rovescio della medaglia era la necessità – per i nostri utenti, ma anche per i semplici visitatori dei siti web – di seguire una procedura un po’ complicata per installare il certificato della nostra CA.

Non siamo mai state completamente contente di questa situazione, perché crediamo che per risultare efficace la crittografia debba essere utilizzabile senza difficoltà. Da questo punto di vista, il progetto Let’s Encrypt è un’importante risorsa per chiunque usi internet, ma il beneficio per noi e voi è ancora maggiore, perché l’utilizzo di SSL con i server di A/I ora diventa più semplice.

Cosa cambia nella pratica?

- La nostra CA e la procedura di installazione del suo certificato scompaiono.

- I certificati SSL dei domini di A/I sono ora firmati dalla CA di Let’s Encrypt.

- … e soprattutto il certificato della CA di Let’s Encrypt è già installato nel browser che state usando: Non serve quindi fare nient’altro per poter navigare correttamente sui nostri siti web via HTTPS o per stabilire una connessione sicura con i nostri server di posta.

- L’unica cosa che vi raccomandiamo di fare è di controllare che i vostri

client siano tutti configurati per non accettare certificati SSL non validi

(come per esempio consigliavamo di fare per Xchat).

Troverete informazioni aggiornate nella pagina di documentazione specifica su SSL.

[English version]

We have some good news about the tools for a free and autonomous communication we provide you with.

tl;dr: thanks to Let’s Encrypt our CA has become useless!

Read the rest of this entry »

Posted in Comunicati, Cyber_Rights, home page, Nuovi_Arrivi, Paranoia, Tech_Hype | 2 Comments »

Marzo 29th, 2016 by

[ita]

A causa di un problema non preventivato (niente di grave, una questione logistica), siamo state costrette a modificare l’organizzazione dei nostri server.

Di conseguenza abbiamo dovuto spostare migliaia di caselle email e siti web in altri server della nostra rete. Il processo di migrazione sta impiegando un po’ di tempo in più del previsto, perciò molti di voi in questi giorni si trovano con una mailbox senza messaggi. Non disperate, nulla è andato perso e a breve i messaggi torneranno visibili.

[eng]

Due to an unexpected problem (neither legal or technical, rather organizational) we were forced to change our servers architecture.

Consequently we had to relocate thousands of emails and websites to other servers. The migration process is taking a bit longer than expected and, as a result, in these days many of you are logging into an empty mailbox. Do not despair, nothing has been lost and messages will reappear soon.

Posted in Comunicati, Problemi_Tecnici | Comments Closed

Febbraio 18th, 2016 by lucha

Nella notte tra Martedì 16 e Mercoledì 17 Febbraio un problema con uno dei server di Noblogs.org ha provocato dei malfunzionamenti – molti dei nostri utenti si sono ritrovati impossibilitati ad accedere ai loro blog, o il server rispondeva in maniera bizzarra confondendo alcuni blog con altri. Ci siamo rimboccati le maniche e a partire da oggi Giovedì 18 dovrebbe essere di nuovo tutto a posto. Crediamo che niente sia andato perduto, però se notate qualcosa di strano, come sempre, segnalatecelo!

During the night between Tuesday 16th and Wednesday 17th a problem with one of our Noblogs.org server caused some issues, resulting in some users unable to access to their blogs or mismatches between server addresses and content. We should have fixed everything starting from today Thursday 18th. No content should be missing, but if you notice anything unusual, please report it!

Posted in Avvisi | Comments Closed

Dicembre 15th, 2015 by admin

[English version below]

2FA, ovvero: raddoppia la sicurezza della tua mail

Il 2015 è quasi finito e, come (quasi) tutti gli anni, abbiamo preparato un regalo speciale per scongiurare la sfiga delle feste e, soprattutto, delle intrusioni nelle caselle di posta. Si tratta di un pensierino dal nome un po’ criptico, ma abbastanza fondamentale di questi tempi. Si chiama 2FA, che vuole dire “two-factor authentication”, autenticazione a due fattori, e il concetto è molto semplice: una volta che lo avrai attivato, per entrare nella tua webmail avrai bisogno di una cosa che sai (la tua password) e di una cosa che hai (il tuo smartphone). In questo modo diventerà più difficile per qualche malintenzionato leggere le tue mail, perché anche se qualcuno riuscisse a intrufolarsi in qualche modo nel tuo computer e a soffiarti la password, avrebbe bisogno anche di rubarti il telefono per accedere alla tua casella. Semplice, no? E allora cosa aspetti?

Attiva subito la 2FA per la tua mailbox!

Per farlo bastano pochi passi:

- Accedi al tuo pannello utente.

- Clicca sul tuo nome utente in alto a destra sulla barra nera.

- Nel menu a tendina che si è appena aperto, clicca su “Abilita autenticazione a doppio fattore (OTP)”.

- Segui le istruzioni (in sostanza devi installare un’app sul tuo telefono, impostare la domanda di recupero della password se non l’hai ancora fatto e alla fine cliccare sul tasto “Abilita”).

Un paio di avvertimenti importanti:

- La 2FA è per la webmail: per il resto dovrai generare una password specifica.

Per i client di posta come Thunderbird e per Jabber/XMPP (Pidgin, Jitsi) avrai bisogno di una password generata appositamente, che potrai usare soltanto per un particolare client su un particolare dispositivo. Per creare una password per il tuo client di posta o per Jabber/XMPP, leggi queste istruzioni.

- Una volta che avrai attivato l’autenticazione a due fattori, il tuo punto debole sarà proprio la domanda di recupero della password: se infatti qualcuno vuole accedere alla tua casella di posta e non ci riesce perché non ha il tuo telefono, potrebbe semplicemente provare a resettare la tua password. Per questo è essenziale che la tua domanda di recupero riguardi davvero qualcosa che nessun altro può sapere, e addirittura alcuni consigliano di usare una domanda e una risposta di fantasia. In sintesi l’essenziale è ricordare che:

- Se perdi il telefono, l’unico modo di avere accesso alla tua casella di posta è attraverso la domanda di recupero.

- Se la risposta alla domanda si trova sui social network, la tua casella non sarà sicura anche se hai impostato l’autenticazione a due fattori.

- Se non hai uno smartphone e non hai nessuna intenzione di procurartene uno, una soluzione c’è, ma è complicata e prevede l’acquisto di una YubiKey. Troverai il comando per configurare la YubiKey nella pagina di istruzioni che si aprirà quando cliccherai il tasto “Abilita”. Se vuoi saperne di più, segui questo blog, dove prossimamente vogliamo pubblicare un post di approfondimento.

Il tuo sostegno è sempre essenziale

Nel 2016 Autistici/Inventati compie 15 anni, e in questi 15 anni abbiamo creato un’infrastruttura resistente che ha permesso di comunicare e di esistere in rete a tanti gruppi e individui attivi nelle lotte più diverse per un mondo migliore (o almeno un po’ meno tetro e deprimente).

Dato che non prendiamo neanche il becco di un quattrino per tenere in piedi questi servizi, l’esistenza di questa infrastruttura è soprattutto merito della nostra comunità di utenti, che continuano a sostenerci con le loro donazioni.

Anche se mail, siti, blog, mailing list, VPN e quant’altro sono offerti gratuitamente, infatti, per noi nulla di tutto questo è

gratuito, e, anzi, i costi che sosteniamo sono consistenti. Quindi è venuto il momento di ricordare tutto questo e di pensare a noi: sostienici anche quest’anno con la tua donazione! Anche un contributo minimo può fare la differenza.

Ci sono molti modi per contribuire. Scegli quello che fa meglio al caso tuo qui.

* * *

Dicembre 2015

Collettivo Autistici/Inventati

https://www.inventati.org https://www.autistici.org

contribuisci: https://www.autistici.org/it/donate.html

* * *

ENGLISH VERSION

Read the rest of this entry »

Posted in Comunicati, DailyHacking, Ecology, General, Generale, home page, Nuovi_Arrivi, Paranoia | Comments Closed

Ottobre 26th, 2015 by

Due giornate di hacking e danze a 8 bit.

30 e 31 ottobre 2015, XM24, Bologna.

Tags: bologna, hacking, party, workshop, xm24

Posted in Appuntamenti | Comments Closed

Ottobre 23rd, 2015 by carpa

Basta poco alle volte per farsi spaccare la faccia. Puoi trovarti nel ruolo di occupante di una casa a bologna, la mattina dello sgombero dell’ex telecom, oppure un sabato pomeriggio di fronte alla maker faire a roma, o in una della tante altre occasioni in cui lo stato italiano ti offre l’opportunita’ di elevare la tua street credibility con quache segno, se sei fortunato permanente, sul corpo.

Ma restiamo sulla maker faire.

Da qui sotto

https://archive.org/details/makerzine

potete scaricare una zine che veniva distribuita in quel sabato pomeriggio all’ingresso della fiera

Nel piccolo pamphlet si critica la centralita’ del business all’interno della ricerca accademica, il concetto di innovazione tecnologica che sembra assumere senso solo quando si traduce in impresa, ovvero quando assume un significato per il mercato, e quindi si puo’ comprare e vendere.

Non sono cose difficili da notare ecco, l’avranno percepito anche un sacco dei maker presenti alla fiera qualcosina di strano, e che forse esiste una certa differenza di approccio e di mentalita’ tra lo stand dell’eni e quello dei piccolo fablab di castiglion da lago.

La visione ufficiale della maker faire e’ ben sintetizzata nelle dichiarazioni di Asset Camera, ovvero quella cosa che “Cura i servizi innovativi e di sviluppo del sistema imprenditoriale, i rapporti con i media e le attività di comunicazione e relazioni esterne della Camera di Commercio di Roma” e che spingeva molto sulla riuscita della fiera.

La reazione alle cariche viene sintetizzata nel titolo di un articoletto sul manifesto con le dichiarazioni del direttore del suddetto ente “Vorrei che i giovani capissero il futuro al posto di contestare la maker faire”.

E’ un affermazione interessante. In primis perche’ non dice “vorrei che i giovani si costruissero un futuro”, ma che lo devono capire, perche’ il senso del futuro e’ gia’ scritto, se lo capisci volendo ti eviti le manganellate, se poi lo abbracci, Asset Camera puntera’ su di te e ti aiutera’ ad avere successo nel mondo prossimo venturo, che comunque e’ piu’ o meno come quello di adesso, ma piu’ caldo, con piu’ domotica, cose a led e problemi ambientali da risolvere. Forte no ?

Anche da un punto di vista tecnologico stiamo in una botte de fero, il futuro alla fine e’ delinenato. Per questo alla maker faire ci sono anche grandi aziende, per far vedere ai ragazzi come si fanno le cose nel mondo dei grandi e che quello e’ il punto di riferimento.

E comunque innovazione/rivoluzione non si appliccano all’ordine sociale. Infatti sottolineano sempre dall’Asset “I fablab e i makers sono la risposta più bella dei giovani alla crisi”. Certo, perche’ la migliore risposta alla crisi costante del capitale e del lavoro non puo’ che essere: accendiamo cose con i led comandandole via internet. O al limite lavora gratis per inventarti qualcosa che sia appetibile per il mercato, fatti una start up e spera che qualche grossa azienda ti compri, oppure evolvi e divieni imprentitore di te stesso. Le menti eccellenti sopravviveranno, al limite fuggiranno all’estero. Per gli altri: comunque ti sei trovato un hobby, tanto sei disoccupato, hai un sacco di tempo libero, no ? Tieni, accenditi un led, offriamo noi. Magari un giorno impari a farne luccicare tanti, e fai l’albero della vita ad Expo.

Le parole del buon direttore di Asset pero’ non sono a vanvera. E’ evidente che nessuno crede che i fablab e i maker possano in qualche modo essere un settore trainante dell’economia. Piuttosto una nicchia, pero’ dalle discrete potenzialita’ ideologiche. Contengono in se’ un ragionamento che potrebbe evolvere su diverse strade. La curiosita’ ti spinge a capire e intervenire sul mondo, a sviluppare capacita’ di fare. Bravo. Ora sei spendibile sul mercato del lavoro, perche’ hai un buon livello di problem solving. Ti appassioni anche ai problemi. Ottimo, appassionati a quelli che possiamo vendere bene, e saremo amici per sempre. Ti piace collaborare con gli altri, aiutarsi a vicenda ? Perfetto, perche’ lavorare con il proprio team e’ importante per emergere nella competizione. Hai una certa manualita’ e intelligenza pratica. Splendido, metti i tuoi arti al servizio di un’impresa. Dimostraci quanto tieni a noi e noi saremo carini con te, davvero. Tutte queste caratteristiche, secondo me alquanto apprezzabili in un essere umano, declinate in un altro senso invece condurrebbero ad una certa capacita’ di autorganizzarsi, autogestirsi, sostenersi l’un l’altro. Se solo non ci fosse qualcuno che poi riporta sempre la tua vita sulla centralita’ del soldo, e quando gli fai notare che e’ un modo di fare antipatico, ti spacca la faccia.

Posted in Cronache_Terrestri, General | Comments Closed